Los ciberdelincuentes usan estrategias de phishing para hacer que sus víctimas les entreguen sus credenciales de acceso

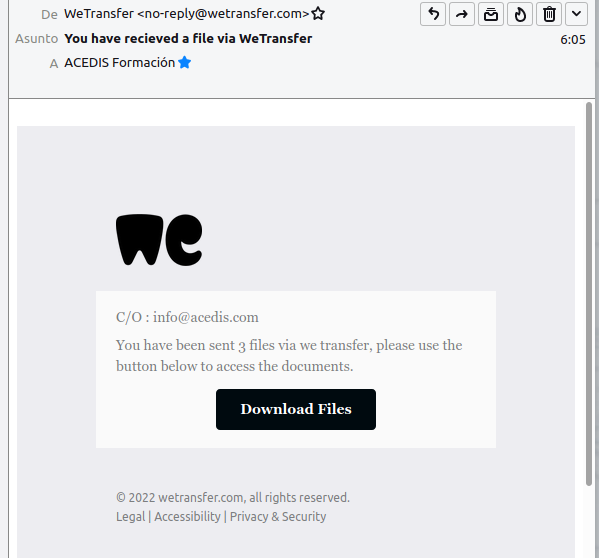

Los ciberataques no se detienen nunca, y en esta ocasión se ha detectado una nueva modalidad de phishing que se hace pasar por WeTransfer, la plataforma de envío y recibo de archivos.

Cabe recordar que el phishing es una estrategia de ingeniería social que ciberdelincuentes ocupan para robar credenciales y cometer fraude con estas u obtener información sensible. Usualmente se hacen pasar por empresas copiando sus logotipos y tipografía para enviar correos con enlaces maliciosos.

Dicho eso, es de apuntar que en esta ocasión los atacantes duplicaron los correos de WeTransfer. Envían email falsos a sus víctimas esperando que estos den clic a un enlace que supuestamente lleva al sitio para descarga de archivos.

Sin embargo, al dar clic en el enlace malicioso las víctimas les dan acceso a los atacantes. Dicha situación puede ser sumamente peligrosa, sobre todo si se está usando el equipo de una empresa.

(Foto: Pixabay)

(Foto: Pixabay)Quien alertó de esta nueva estafa fue Marcos Besteiro, director ejecutivo del portal formativo, ACEDIS, a través de su cuenta de Twitter. Dijo que algunas de sus compañeras de trabajo recibieron el correo, el cual se dieron cuenta de que era apócrifo al notar algunas extrañezas.

Primeramente, para darse cuenta de que era un correo de pshishing, fue que ellas no estaban esperando recibir archivos de nadie ese día. En segundo, pasaron el cursor por encima del enlace para ver a qué dirección dirigía. Gracias a estas dos señales dieron alerta a su equipo.

“El script malicioso que tienen, recoge ese email, para saber de donde viene el click, elimina el user, y se queda con el dominio. En nuestro caso acaba en http://acedis.com que es nuestra web”, informó Besteiro.

Dicho de manera más simple, cuando el atacante consigue que un trabajador de clic en el enlace malicioso, su sistema revisa de dónde provino. Normalmente las empresas les dan correos electrónicos a sus empleados como “[email protected]”, de este modo, identifica que la víctima era un empleado de Telefónica.

“Ahora el script abre un iframe con ese dominio a pantalla completa, de forma que parece que estás en la web de tu propia empresa. Y sobre ese frame, posicionan una ventana de login suya, de forma que si picas y crees que tienes que entrar en tu web, captura tu usuario y contraseña”, señaló.

Es decir, con la información obtenida, “duplican” el sitio de la empresa para que la víctima crea que realmente está en ella. Cuando intenta iniciar sesión coloca su usuario y contraseña, estos son robados por el ciberdelincuente.

Si la persona está despistada no notará que el sitio es una copia e ingresará sus datos. La información, al estar bajo el dominio de los atacantes, puede ser usada para acceder a la cuenta empresarial y realizar ataques o pedir dinero por su rescate.

Besteiro explicó que el script malicioso está alojado en ipfs.io, que es un sistema web p2p (Sistema de archivos interplanetario) para compartir contenido donde cada integrante es un nodo en la red.

¿Cómo se puede evitar este tipo de estafas?

Para evitar caer en un fraude como el phishing se debe de reforzar la seguridad en dispositivos electrónicos y navegación, por ejemplo:

– Utilizar el sistema de verificación en dos pasos en cuentas.

– Comprobar que la URL de los sitios web empiezan con “https”.

– Desconfiar de ofertas increíbles o que ofrecen formas rápidas de ganar dinero.

– Recordar que sitios web legítimos no solicitan por mensajes contraseñas o información financiera.

– Utilizar una solución de seguridad completa y confiable para estar protegido.

– Contar con el software actualizado. De esa manera uno se asegura de que el sistema operativo cuenta con los parches o correcciones necesarios para estar protegido ante eventuales ataques.

– Evitar la conexión WiFi pública, sin protección de contraseña y donde todo el tráfico pueda quedar expuesto. Lo ideal es utilizar una VPN confiable para conectarse, sobre todo si se va a ingresar datos confidenciales en la web.